主页 > imtoken官网下载 > 为别人做婚纱?加密货币挖矿病毒可能会偷偷让您的计算机为他人挖矿

为别人做婚纱?加密货币挖矿病毒可能会偷偷让您的计算机为他人挖矿

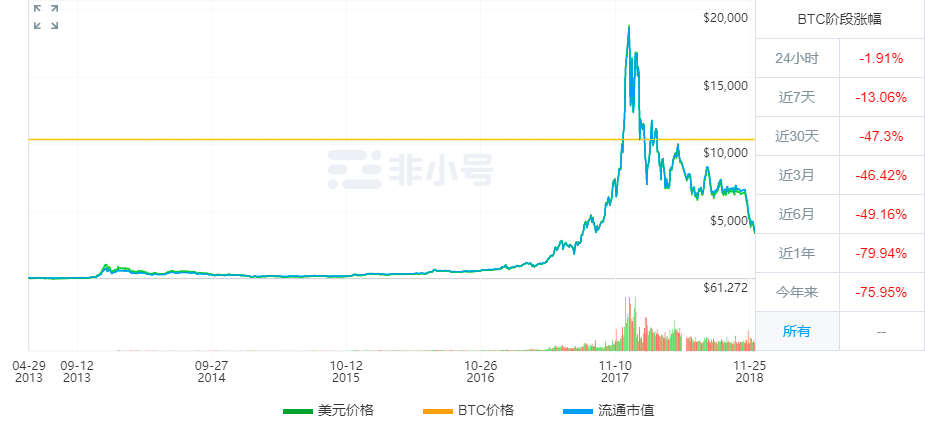

卡巴斯基实验室数据显示,受 CryptoVirus 攻击的计算机和移动设备数量比去年增加了 44.5%。黑客不再使用加密病毒来勒索钱财——他们只是在您的计算机上植入病毒

卡巴斯基实验室数据显示,去年全年挖掘的病毒 (CryptoVirus) 使受感染的计算机和移动设备的数量增加了 44.5%。

黑客不再使用加密病毒来勒索金钱 - 他们只是在您的计算机上植入病毒并将其隐藏。这种加密病毒就是挖矿病毒。它们会对您的设备造成什么伤害?我怎样才能摆脱它们?

什么是挖矿病毒?

挖矿病毒只是一段代码或一段软件,在用户的 PC 或智能手机上静默运行挖矿程序。攻击者可以利用不知情的受害者的计算机来挖掘加密货币。

最常用的挖矿病毒用于获取门罗币或ZCash。还有很多应用程序专门用于挖掘小型山寨币,因为用个人电脑挖掘一些小型山寨币比挖掘比特币效率更高。而且,这些病毒甚至可以在安卓操作系统上运行。也有黑客使用 NiceHash 和 MinerGate 的案例。

通常,挖矿病毒的开发者不仅限于基于CPU或显卡的挖矿,他们还用各种间谍软件功能来补充他们的病毒程序。例如,一些挖矿病毒可以窃取加密的钱包文件、社交网络数据或信用卡数据。此外,在此攻击之后,您的计算机将非常脆弱且不安全。

挖矿病毒是如何工作的?

它的工作原理非常简单。该程序执行隐藏的挖矿开始操作并将计算机/移动设备连接到矿池。这些操作会严重占用设备的处理器,并为欺诈者获取未经授权的“免费”计算能力,他们将“免费计算能力”获得的加密货币直接放入他们的钱包。

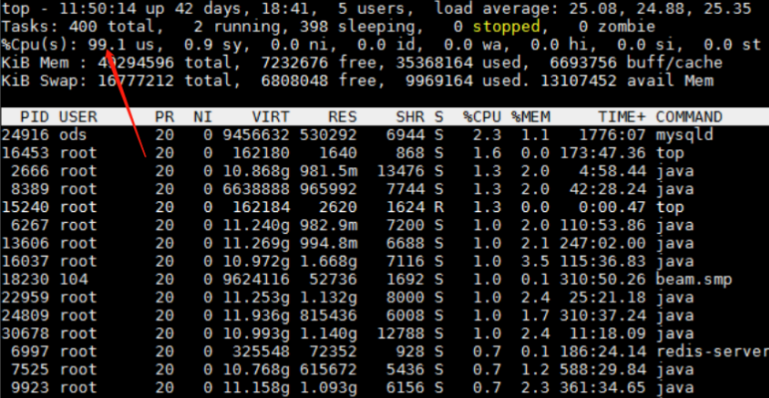

(任务管理器中隐藏的挖矿过程)

矿池是创建此类“僵尸网络”的理想选择,因为大多数矿池支持无限数量的用户连接到同一地址而无需证明其所有权。连接数百台计算机后,黑客可以享受相当可观的收入并使用大型矿场的服务。

挖矿病毒是如何传播的,又是如何被发现的?

通常,挖矿病毒通过以下方式进入计算机:

· 从 Internet 下载文件。黑客已经找到了许多方法来分发他们的程序并将它们嵌入到可疑的网站上。洪流是病毒传播的一种常见方式。

· 与病毒入侵设备的身体接触。例如,其他人的闪存驱动器和其他硬件存储设备已被挖矿病毒入侵并连接到您的设备。

· 未经授权的远程访问。经典的远程黑客也是通过这种方式完成的。

还有很多人试图在工作中使用隐藏的挖矿软件“感染”整个办公室的计算机。在某些情况下,黑客还通过 Telegram 分发他们的软件。也许您认为您下载了 100% 安全的软件(游戏、补丁、工具等),但在更新过程中仍然有可能被黑客入侵。

挖掘病毒的“隐身”方式

有时,几乎不可能检测到挖矿病毒。隐藏挖矿病毒的常用方法有以下三种:

· 病毒即服务。在这种情况下可用的挖矿软件,您不会看到任何单独的进程任务管理器。一些 svchost.exe 会使用系统资源可用的挖矿软件,但绝对是合法的系统进程。如果您禁用它们,您的计算机可能会停止工作。

在这种情况下我该怎么办?可以通过 msconfig.exe 搜索名称可疑的服务,但还有一种更有效的方法 - 使用 Process Explorer 免费软件。

· 消耗适中,挖矿缓慢。在这种情况下,病毒软件不是为快速加密货币挖矿而设计的,而是为了确保挖矿病毒的最大生存。此类软件不会消耗所有可用的系统资源,而是适度消耗它们。同时,如果启动一些资源密集型程序,病毒会停止运行,以免降低操作系统速度,使检测复杂化。高级挖矿病毒甚至会监控风扇转速,以避免因过度使用计算能力而导致系统过载。由于某些病毒在打开任务管理器时会停止工作,因此不太可能通过这种方式检测到它们。

· Rootkit 挖掘病毒是最复杂的恶意软件类型。任务管理器和最有效的防病毒软件都无法检测到这种类型的挖矿病毒。那么如何发现呢?关键是此类病毒必须与矿池保持持续联系。普通计算机如果处于空闲模式,则实际上无法访问 Internet。当您注意到您的计算机自行连接到 Internet 时,可能是被挖矿病毒入侵了。此时,您可以向专家寻求帮助。

如何清除挖矿病毒?

您可以轻松检测简单的挖矿病毒:打开任务管理器,找到任何使用超过 20% 的 CPU 功率的任务,很可能是“隐藏的矿工”。您所要做的就是结束任务进程。

如果您认为您的计算机被恶意软件污染,您应该使用最新版本的加密病毒扫描程序(例如 Reimage 或 SpyHunter 5)对其进行扫描。此类工具通常可以立即检测并清除挖矿病毒。此外,专家推荐 Dr. Web、CureIT 和 Malwarebytes 的反恶意软件解决方案。

(MalwareBytes 程序)

一定要经常检查系统,注意电脑速度的变化。如果您的计算机上有比特币病毒,您可以顺便检查一下是否存在其他伴随病毒 - 消除它们以防止敏感信息丢失。

如何防范挖矿病毒?

同时,采取以下措施将有效防止挖矿病毒的入侵:

· 安装并定期更新杀毒软件,不定期检查系统中的可疑程序。

· 使操作系统保持最新状态。

· 小心您下载和安装的内容。病毒通常隐藏在被黑软件中,而免费软件往往是“重灾区”。

· 不要访问没有 SSL 证书的网站。

· 尝试一些特定的软件。有一些插件可以非常有效地保护您的浏览器免受隐藏挖掘,例如 MinerBlock、Anti-webminer 和 Adblock Plus 等等。

· 定期备份。如果您的设备意外感染了挖矿病毒,您可以通过将系统回滚到最新的“健康”版本来消除它。

简而言之,与其他恶意软件一样,当用户的计算机没有得到充分保护时,挖矿病毒就会入侵。始终注意您下载的文件、您访问的网站以及您使用的设备。如果您发现计算机性能严重下降,请查看是否有人在偷偷使用您的计算机进行挖矿。

鼓励我